Qué gusto da cuando le dices al asistente de voz que ponga a trabajar al robot aspirador o cuando recibes un aviso en el móvil porque lo que estás cocinando en la airfryer ya está listo, pero qué susto cuando descubres que te han hackeado la lavadora. Y es que el internet de las cosas trae un montón de ventajas en cuanto a comodidad, conveniencia y personalización, pero también riesgos inherentes a la conectividad e inesperados: estos son los tipos de ataques que puede sufrir tus dispositivos inteligentes y cómo puedes minimizar riesgos.

Si bien es cierto que poca gente tiene su casa automatizada al completo, es relativamente común contar con una smart TV en casa y tampoco es raro tener una bombilla inteligente, un enchufe smart o un robot aspirador con conexión a internet. Cada vez nos animamos más y además, las soluciones inteligentes cada vez están más presentes entre las opciones de los fabricantes y se están democratizando sus precios, así que este riesgo crece conforme aumentan los aparatos conectados.

Pero, ¿para qué me van a hackear algo como el robot de cocina? Pues hay quien hizo la prueba para jugar a Doom, pero conviene recordar que tiene un micrófono integrado y por tanto, acceso a todo lo que decimos dentro de su radio de escucha.

Cómo pueden hackear un dispositivo inteligente

Más allá de ordenadores, tablets o móviles, se puede hackear cualquier dispositivo que tenga un procesador dentro y pueda conectarse a una red o recibir información, como por ejemplo el Bluetooth o al Wi-Fi.

A partir de aquí, el riesgo de sufrir un ataque dependerá de aspectos como la capacidad e intensidad de conexión, la información y permisos con las que trabaja (a lo que tiene acceso), si tiene o no tiene una aplicación para manejarlo potencialmente vulnerable, la protección implementada por el fabricante y las actualizaciones.

Del punto anterior se deduce algo a considerar: el fabricante y los usuarios tienen mucho qué decir. Así como nosotros no debemos descuidar las actualizaciones y aprovechar las opciones de configuración (ojo con dejar la contraseña por defecto), la marca debería ofrecer un soporte de actualizaciones.

En cuanto a la forma de apoderarse del aparato y su información o insertar programas dentro, uno de los más comunes y efectivos es el de Man-in-the-Middle (MitM), traducido como hombre en el medio, que básicamente consiste en interceptar las comunicaciones. Asimismo y como puede deducirse de lo explicado anteriormente, también pueden aprovecharse de brechas de seguridad que no han sido subsanadas, de contraseñas por defecto y, en el caso de tener aplicación, ataques dirigidos hacia ella.

Qué malware se instala en los dispositivos conectados

A continuación procedemos a listar cuáles son las amenazas más importantes que afectan a los dispositivos inteligentes y cuál es su objetivo, de acuerdo con un reciente informe de la empresa especializada en seguridad y desarrolladora de software Kaspersky.

- Para Ataques Distribuidos Denegación de Servicio o, de forma abreviada y en inglés, DDoS. Su funcionamiento consiste en convertir los dispositivos en bots que ejecutan programas maliciosos para así lanzar este tipo de ataques al servidor, desde varios dispositivos, con el objetivo de que deje de funcionar.

- Como bots proxy. Una vez infectados, estos dispositivos sirven como servidores proxy que se encargan de redirigir el tráfico malicioso, de modo que resulta más difícil seguirles el rastro.

- Ransomware, este tipo de ataque se dirige a dispositivos que almacenan información personal del usuario como por ejemplo los NAS. Así, secuestran estos datos restringiendo el acceso mediante cifrado para después exigir rescates para retirar esas restricciones.

- Cambio de DNS (hacia webs peligrosas). Hay atacantes que entran en los routers y dispositivos similares para modificar la configuración de DNS y que así apunten a páginas maliciosas con diferentes objetivos (puede ser robar información, estafas, etc.)

- Para minería de criptomonedas. Paradójicamente pese a la limitada capacidad de procesamiento de la mayoría de estos dispositivos, hay quien se apodera de ellos para minar criptomonedas.

Cómo puedes minimizar los riesgos de hackeo

Así como otros dispositivos más mainstream cuentan con apartados específicos de privacidad y seguridad, en otros casos como por ejemplo el de una bombilla estaremos abocados a pocas opciones. En este sentido es conveniente echar un vistazo a las opiniones de otros usuarios y sus experiencias, especialmente en el apartado de configuración, seguridad y atención al cliente ante posibles incidencias. Así, merece la pena apostar por marcas grandes y reputadas, que a priori están más interesadas en mejorar la experiencia y generar adherencia y previsiblemente seguirán existiendo dentro de unos años para ofrecernos soporte.

Como mencionábamos más arriba, aunque sean cómodas, huye de las contraseñas y configuraciones por defecto y si es posible, elige una contraseña robusta y cámbiala con cierta frecuencia. Asimismo y durante la configuración inicial, lee con atención los permisos que concedes, piensa en para qué sirven y qué hace con ellos la marca. Estar al día es fundamental para evitar disgustos, pero no solo tú, leyendo sobre ataques, sino también tus dispositivos: en cuanto salga una actualización, no te demores en instalarla.

A veces compartimos demasiada información en las redes y, aunque parezca una tontería, subir una foto o aportar datos como números de serie o direcciones IP pueden contribuir a ponérselo más fácil a los atacantes.

Finalmente el router puede ser la puerta de entrada de muchos peligros, por eso es recomendable llevar a cabo ciertas medidas de mantenimiento y esmerarnos en su configuración para evitar intrusos.

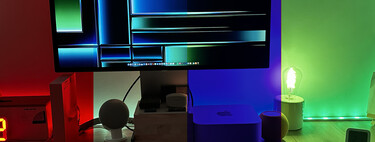

Portada | Foto de Onur Binay en Unsplash

En Xataka Home | Tu Airbnb puede tener una cámara oculta en sitios que ni imaginas: lugares frecuentes y cómo detectarlas